网络安全的本质在于对抗,对抗的本质在于攻防两端能力的较量。

某年8月份,安博通安全服务团队获邀参加某省监管单位组织的攻防演练活动 ,承接攻击队任务。知攻善防,方能百战不殆,为企业网络安全保驾护航。

以下是安服团队部分突破防御系统的实录。

案例一:隐藏在JS中的突破口

某目标企业在收敛攻击面的角度做得很出色,外网暴露的网站屈指可数,在进行一轮资产测绘和漏洞扫描后,并未取得突破。因此,安服团队打开浏览器的开发者工具(DevTools)逐个分析网站的JS文件。在一个名为“XX管控系统”的JS文件中,发现了一处被注释掉的JS代码,其中记载了一个上传文件的接口。

随后,通过该接口将后门文件上传到目标服务器,获得对服务器的控制权,绕过目标的防御机制,进入企业内部网络。值得一提的是,由于此系统是由某供应链企业开发的商业系统,在互联网上有多家企业在使用,因此我们将这个漏洞报告为0day漏洞。

获得服务器权限后,安服团队在翻阅WEB应用配置文件时,发现数据库的账户密码已被开发者加密。为获取数据库的访问权限,团队通过下载位于bin目录中的所有dll文件到本地进行反编译,并进行了详细分析,最终在DESUtil类中找到了解密方法。后在本地编写了一个C#应用程序,调用了对应dll文件中的解密方法,成功解密了数据库的信息,从而获得数据库权限以及网站后台权限。

案例二:备份文件泄漏

在利用资产测绘平台的过程中,安服团队发现该目标企业网站的一处根目录存在bin.zip文件,通过下载分析后,确认是网站的代码备份。

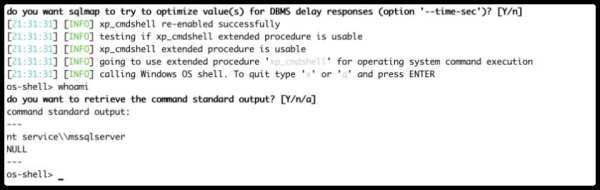

在代码审计的过程中,团队发现一处接口存在SQL注入,且可在未登录的状态下访问该接口。在进一步审计中,发现一处SQL注入可以进行堆叠查询,但需要数据库中真实存在的一个证件号码。因此通过使用第一处SQL注入读取数据表中的证件号码,使用第二处注入调用xp_cmdshell组件获得操作系统权限。随后向服务器植入后门,成功控制服务器,并提交SQL注入0day漏洞两个。

案例三:AK/SK接管云平台

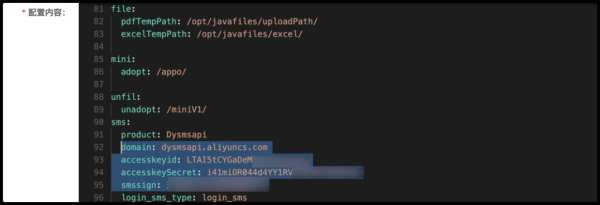

在对某企业进行漏洞扫描时,安服团队发现一处Nacos授权绕过漏洞,使用漏洞EXP新建用户进入Nacos,翻找配置文件时看到SMS短信的配置中存在某云计算平台的AK/SK。

此云计算平台的AK(Access Key)和SK(Secret Key)是用于访问和管理云资源的一对身份验证凭证。使用AK和SK可以进行配置操作,如创建云服务器、访问存储桶、管理数据库等。但由于运维人员可能会粗心大意,在创建AK/SK后不对其进行精确的权限配置,因此我们使用此云计算平台OpenAPI文档中提供的接口对AK/SK进行利用,发现该AK/SK的权限非常大,具备账户的管理员权限。因此利用该AK/SK创建一个子用户,就可以直接接管云平台账户。

根据以上三起典型攻击成功案例,可以分析得知企业安全防护业务系统尚存在一定的高风险漏洞。当前企业安全建设基本满足国家相关建设标准,能够抵御一般的有组织的攻击,但对于APT攻击手段,企业防护弱点显现突出。

知彼知己,方能百战百胜,针对以上风险问题,安博通安全服务团队结合攻防对抗态势,提出以下安全实践建议:

一、 定期组织实战演练

企业安全防护体系建设已初具规模,实战演练是检验安全防护体系有效性的必要手段。在对抗过程中,站在攻击者的视角可以重新审视安全防护体系是否存在薄弱环节及高风险问题,学习攻击者如何发现并利用网络中潜在的薄弱环节完成目标攻击;而站在防御者的角度,可以检验网络安全事件应急响应流程的可行性和有效性,通过“以攻促建、以攻促防”的网络安全建设思想,充分完善安全防护体系。

二、 常态化收敛攻击面

随着企业数字化转型进程不断加快,互联网攻击面也在不断扩大。如果不对攻击面进行收敛,将成为整个网络安全体系的重大短板。攻击面包括已知资产、未知资产、僵尸资产、违规资产、仿冒资产、未授权访问的资产等,其次是公众号、小程序、APP、邮箱、文档、电话号等,这些均是攻击者高度关注的数字资产。因此,企业要常态化收敛攻击面,让攻击者无机可乘。

三、 强化漏洞挖掘能力

如今,愈加频繁的攻防演练在促进企业网络安全能力不断提升,系统防护越来越难以突破。但没有绝对安全的系统,企业防护体系建设思想要“道高一尺,魔高一丈”,加强对业务系统漏洞挖掘的频率和质量,建设专业的安服团队从代码层面进行审计,在系统上线前进行渗透,在日常运营中进行检查,不断挖掘系统中存在的高风险漏洞,进而强化系统安全防护能力。

安博通安全服务团队依托沉淀多年的安全防护能力和丰富的实战攻防经验,在攻防演练期间7*24小时持续对抗,助力企业守好实战攻防的大门。

未来,安博通将继续深耕网络安全领域,助力国家、企事业单位不断提升网络安全攻防水平、构建高效安全防御体系,为千行百业数字化转型注入安全力量

申请创业报道,分享创业好点子。点击此处,共同探讨创业新机遇!